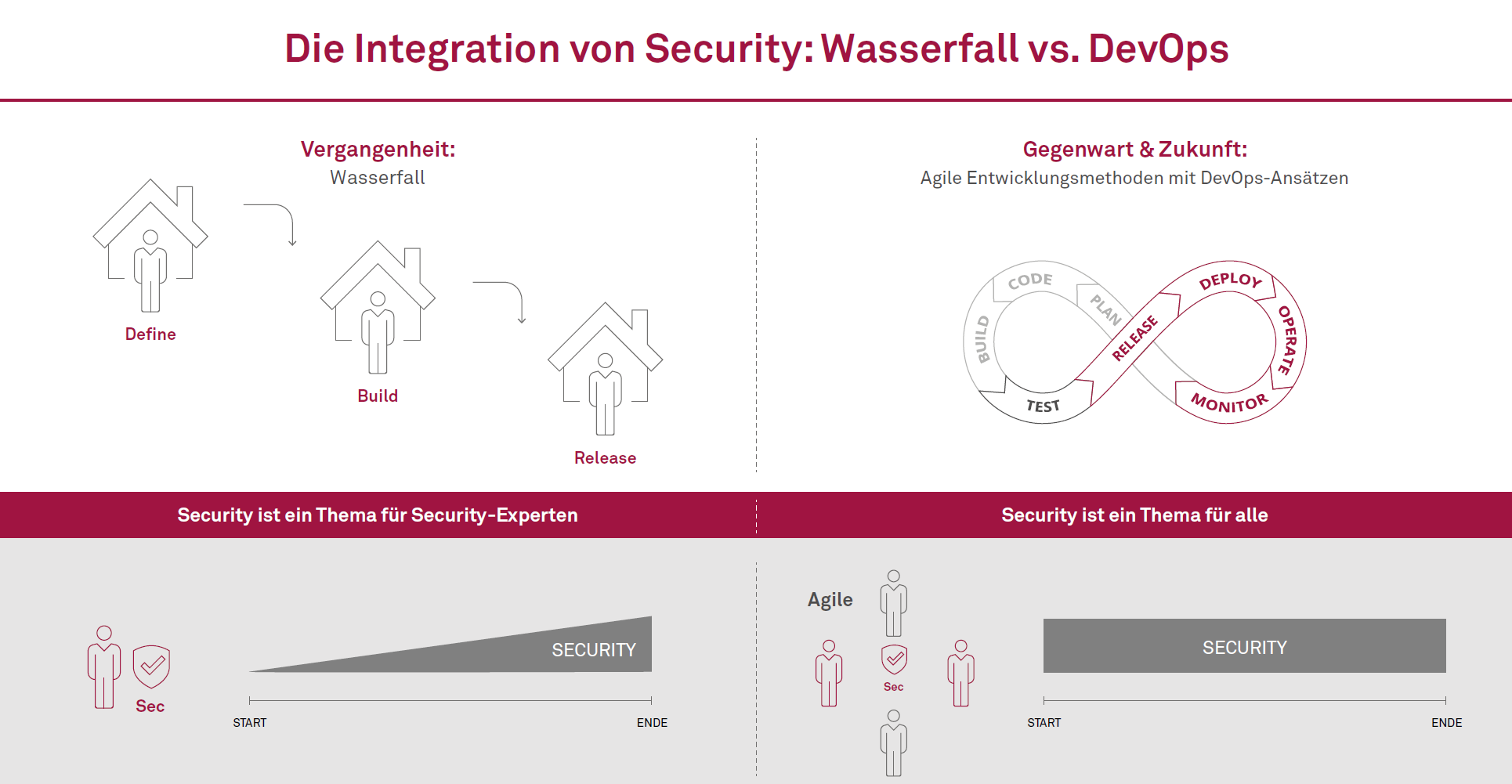

Seit rund drei Jahren ist ein spürbarer Paradigmenwechsel in der Softwareentwicklung zu beobachten: Statt im Wasserfallmodell wird nun mit agilen Entwicklungsmethoden gearbeitet – oftmals kombiniert mit DevOps-Ansätzen. Im Bereich IT-Security verändert diese Entwicklung auch die Arbeitsmodelle von IT-Sicherheitsexperten. Waren früher die Ziele eines Softwareentwicklungsprozesses durch Fachkonzepte relativ früh abgesteckt, können sich heute die Funktionen des geplanten Softwareprodukts noch bis kurz vor der Produktivsetzung ändern. Damit müssen viele Sicherheitsanforderungen nun dynamisch und parallel zu den agilen Sprints entwickelt werden. Was bedeutet diese Entwicklung konkret für die Aufgaben und Arbeitsbereiche der IT-Sicherheitsverantwortlichen? msg gibt fünf Tipps für die agile Sicherheit.

1. Wissensaustausch unter allen Stakeholdern

Alle Stakeholder – Security Teams, Entwickler, der Betrieb sowie Fachabteilungen – müssen von Anfang an in die Projekte einbezogen werden, um den Wissensaustausch unter allen Beteiligten zu gewährleisten und kontinuierlich zu pflegen. So sollten beispielsweise Entwickler beim Aufsetzen einer Systemarchitektur den Sicherheitsexperten schon mit dem Projektstart einbeziehen, damit dieser die Sicherheitsanforderungen gegenüber der vorgeschlagenen Lösung abgleichen und grundsätzliche Schwachstellen sofort aufdecken kann. Er kann dann die notwendigen Maßnahmen definieren, um die Sicherheit des Projekts zu gewährleisten.

2. Die Rolle des Applikations-Sicherheitsexperten

Die Rollen im Softwareentwicklungsprozess haben sich nicht zuletzt auch durch agile Verfahrensmethoden verändert: Ein Applikations-Sicherheitsexperte sollte die Projekte und Prozesse heute eher ganzheitlich als Coach begleiten. Damit umfasst sein Arbeitsfeld mehr als das Schreiben und Aufsetzen von Sicherheitskonzepten. Er steuert den Gesamtprozess und bringt sein Wissen ins Team ein. Zudem endet die Rolle des Applikations-Sicherheitsexperten nicht mit dem Ende des Projekts. Seine Expertise wird auch nach der Produktivsetzung gebraucht. Dass diese Entwicklung sinnvoll ist, belegt auch die Tatsache, dass sich ein Produkt auch nach seiner erstmaligen Produktivsetzung weiterentwickelt.

3. Security User Stories für Sicherheitsanforderungen

Sicherheitsanforderungen lassen sich in der agilen Softwareentwicklung über Security User Stories adressieren bzw. einplanen. So wird eine Gesamtübersicht der Aufgaben des Sicherheitsexperten deutlich und sie fördern zusätzlich die Zusammenarbeit und Kreativität. Der Sicherheitsexperte sollte sich aktiv in das Erstellen der Security User Stories einbringen und die Software-Entwickler auf fehlende Szenarien hinweisen. So ist es auch seine Verantwortung darauf hinzuweisen, wenn der Produktverantwortliche eine Security User Story nicht einplant und durchführt, obwohl sie notwendig wäre. Aus diesem Grund sollte die Organisation so gebaut sein, dass ein Verdacht auf Mängel an die zuständige zentrale Sicherheitsorganisation eskaliert werden kann. Am Ende der Security-User-Story-Entwicklung muss eine Dokumentation der relevanten Sicherheitsanforderungen und der fachlichen Prozesse erstellt werden. Dadurch, dass die wichtigsten Aspekte durch die User Stories abgedeckt wurden, sind die relevanten Szenarien beim Entwicklungsteam adressiert.

4. Penetrationstests zur Sicherheitsprüfung

Penetrationstests vor dem Einsatz in der Produktion („Go-live“) dienen zur Verifikation, ob Sicherheitsanforderungen ausreichend berücksichtigt worden sind. So lassen sich technische Schwachstellen entdecken und beheben.

Automatisierte statische Code-Analysen im CI-/CD-Zyklus sollten Standard sein. Sie ermöglichen es den Experten, sich von Anfang an mit den Ergebnissen der Source-Code-Analysen zu beschäftigen und Fehler automatisch zu erkennen. Daher stellt sich nach der initialen Produktivsetzung gerade im DevOps-Modell die Frage, wann weitere Penetrationstests einzuplanen sind. Da Tests in der Regel mit einem großen Aufwand verbunden sind, gilt es vorher festzulegen, wann sie durchgeführt werden. Möglich sind hier Tests vor einer Produktivsetzung, jährlich wiederkehrende Tests oder auch Tests zu risikobasierten Anlässen, wie etwa im Falle von Kritikalitätstests bei Software-Änderungen. Wünschenswert wären vollständig automatisierte dynamische Sicherheitsprüfungen, die sich zyklisch wiederholen und Schwachstellen zeitnah aufdecken. Die Realität sieht momentan jedoch anders aus, denn die dynamischen Penetrationstests müssen in der Regel noch manuell ausgeführt werden.

5. Unternehmensweite Sicherheitsanforderungen und Architekturvorgaben

Grundsätzliche und organisationsweit bekannte Sicherheitsanforderungen wie Checklisten oder Richtlinien, durch die ein Grundschutz gegeben ist, bleiben weiterhin notwendig. Wichtig sind eine Prüfung und Freigabe von Musterlösungen, die unternehmensweit eingesetzt werden, sowie die Bereitstellung von Sicherheitskomponenten für den produktübergreifenden Einsatz. Andernfalls wird speziell bei größeren Organisationen die Betreuung durch Sicherheitsexperten sehr aufwändig oder es kommt zu Insellösungen, die sicherheitstechnisch stetig aufs Neue bewertet werden müssten. Dies bindet unnötig viele Ressourcen.

Passau/Neutraubling, 16.06.2020. Das IT- und Beratungshaus msg hat für den Maschinen- und Anlagenlieferanten Krones AG eine Applikation entwickelt, die Vertriebsmitarbeiter ab sofort bei der Angebotskalkulation unterstützt. Die neue Lösung ersetzt Excel zur Preiskalkulation durch eine moderne Webanwendung und soll somit den zeitlichen Aufwand bei der Angebotserstellung deutlich verkürzen. Die Besonderheit dabei ist, neben dem Zugriff auf Schnittstellen in SAP, vor allem die Offline-Fähigkeit, die ein Arbeiten ohne Netzzugang ermöglicht. So können die Vertriebsmitarbeiter auch unterwegs oder bei Kundenterminen auf die Anwendung zugreifen. Neben der Offline-Funktionalität können Arbeitsergebnisse des jeweiligen Angebots auf einem Server zwischengespeichert werden und stehen somit dem internationalen Projektteam zentral zur Kontrolle und Überarbeitung zur Verfügung.

Standortübergreifende Zusammenarbeit bei Entwicklung

Seit über 40 Jahren steht die msg-Gruppe für intelligente IT- und Branchenlösungen. Die Krones AG ist ein börsennotiertes Unternehmen mit Hauptsitz in Neutraubling. Mit rund 17.000 Mitarbeitenden produziert es Abfüll- und Verpackungsanlagen für die Getränkeindustrie auf der ganzen Welt. Seit 2015 ist Krones Kunde bei msg für individuelle SAP-Entwicklungen. Auf der Suche nach fachlichen Modul-Kenntnissen für die Industrie und Möglichkeiten zur Skalierung wandte sich der Systemlieferant damals an das IT-Unternehmen.

Die neue Webanwendung kommt bei der Krones AG online und offline zum Einsatz. msg entwickelte hierfür eine ProgressiveWebApp (PWA), die auf der SAPUI5-Technologie basiert. Die Anwendung verfügt über eine nutzerfreundliche Oberfläche. Darüber hinaus besteht ein Vorteil in der Option, verschiedene Varianten der Preisberechnung abzuspeichern. Die erste Version der Applikation wurde innerhalb eines halben Jahres entwickelt. Daran waren sieben msg-Mitarbeitende aus Passau, Timisoara und Cluj beteiligt.

Folgeprojekt im Mai bereits gestartet

„Durch die neue Software versprechen wir uns ein deutliches Mehr an Umsätzen. msg hat das sehr gut gemacht, vor allem die Offline-Funktionalität sticht heraus. Auch die Übergabe der technischen Dokumentation hat reibungslos funktioniert, sodass wir nun in der Lage sind, die Software selbst zu warten“, sagt Karl Gold, Head of IM CRM & LCS von Krones. Gaby Multhammer, Senior Business Consultant bei msg, zeigt sich ebenso begeistert über die Kooperation mit Krones: „Wir sind sehr glücklich, mit Krones zusammenarbeiten zu dürfen. Wir werden die Applikation durch kontinuierliche Kundenbeziehung weiter ausbauen und freuen uns schon auf weitere Projekte.“ Die erste fachliche Erweiterung besteht im Ausbau der Schnittstelle zum SAP System. Mit diesem hat msg im Mai begonnen. Dadurch wird die Angebotssoftware mit zusätzlichen Daten versorgt, damit künftig noch feingranularer kalkuliert werden kann. „Auch in Coronazeiten steht diesem und weiteren Folgeprojekten nichts im Weg, da wir mit der Remote-Zusammenarbeit bislang ausschließlich positive Erfahrungen gemacht haben“, sagt Gaby Multhammer.

msg ist Teil des Konsortiums zur Entwicklung von EMIL

Wer sich im Internet eindeutig ausweisen und beispielsweise Verträge abschließen will, braucht eine digitale Identität. Das gilt für Beziehungen zwischen Unternehmen und ihren Kunden ebenso wie für die zwischen Bürgern und Behörden. Emil ist ein solcher – fiktiver – durchschnittlicher Bürger und Kunde, der sich im Netz zuverlässig ausweisen will und dessen Identität von Ämtern oder anderen Akteuren zweifelsfrei geprüft werden muss. Emils Bedürfnisse und Herausforderungen in diesem Zusammenhang sind der Maßstab im Projekt EMIL: EMIL will ein System digitaler Identitäten schaffen und in diversen Anwendungsfeldern und neuen Geschäftsmodellen in die Praxis überführen. Dabei soll EMIL den Anforderungen und dem Alltag echter Menschen entsprechen und zugleich auf Basis von technischen Standards in allen denkbaren Zusammenhängen einsetzbar sein.

Im Projekt EMIL haben sich neben der msg systems ag die Stadt Jena, Fraunhofer IAO, Robert Bosch GmbH, ZF Car eWallet GmbH und die Deutsche Telekom AG unter der Konsortialführerschaft der targens GmbH zusammengeschlossen. Unterstützt werden sie durch die assoziierten Partner Stadt Ulm, Nimbus GmbH sowie die Medienpartner 0711 Digital GmbH und die YAEZ GmbH. Das Team der msg beschäftigt sich dabei insbesondere mit Anwendungsfeldern in den Bereichen E-Government und Smart City.

Insbesondere die Weiterentwicklung und Durchsetzung von E-Government hin zu durchgängig digitalen Prozessen ist auf digitale Identitäten angewiesen, die von nahezu allen Bürgerinnen und Bürgern akzeptiert und genutzt werden und die das erforderliche Vertrauensniveau erreichen. Die Erarbeitung innovativer Lösungen für die kommunale Verwaltung und ihre Kunden, also Bürger und Unternehmen, ist daher ein Fokus des Projekts. Ein weiterer Schwerpunkt der Kooperation zwischen msg und der Stadt Jena sind Anwendungen im Bereich Smart City: Im sogenannten „smarten Quartier“ sollen Bewohner ihren Alltag komplett digital steuern können, darunter die Kita-Anmeldung, die Essensbuchung, Lieferservices und telemedizinische Leistungen. Denn auch die digitale Arztpraxis muss sich der Identität des zu behandelnden Patienten sicher sein können.

Damit EMIL ein richtungsweisendes Modell werden kann, gilt es nicht nur eine technologisch und ökonomisch tragfähige Lösung zu schaffen, sondern gleichermaßen ökologische und soziale Aspekte von Beginn an mitzudenken, also neben der Nutzerfreundlichkeit auch etwa Datenschutz und Datensouveränität eine zentrale Rolle zuzuweisen. msg will die Ergebnisse aus EMIL auch in anderen Kundenprojekten nutzen und über die beteiligten Experten aus ihren Reihen in nationale und internationale Standardisierungsprozesse einbringen.

EMIL nimmt Teil an dem Innovationswettbewerb „Schaufenster Sichere Digitale Identitäten“, mit dem das Bundesministerium für Wirtschaft und Energie (BMWi) ID-Lösungen aus Deutschland voranbringen will, die das Potenzial für eine breite Anwendung haben. In den geförderten Projekten arbeiten daher Kommunen und Technologieanbieter unter Einbindung von Bürgerinnen und Bürgern zusammen, entwickeln und erproben in vielfältigen Anwendungsfällen nutzerfreundliche, vertrauenswürdige und wirtschaftliche eIDAS-konforme elektronische Identitäten. Die Projekte starten mit einer sechsmonatigen Wettbewerbsphase und sollen dann in eine dreijährige Umsetzungsphase übergehen.

Weiterführende Informationen

Mehr zum Thema Digitale Identität finden Sie im Artikel „Blockchains erobern die öffentliche Verwaltung“ im msg-Magazin für den Public Sector.

Mehr zum Thema Smart City finden Sie in den Artikeln „Smart City – Das kommunale digitale Ökosystem“ sowie „Eine kommunale Datenplattform als Herzstück der Smart City“ im msg-Magazin für den Public Sector.

Maschinelles Lernen wurde in den vergangenen Jahren erfolgreich zur Lösung komplexer Aufgaben, wie Gesichtserkennung oder autonomes Fahren, eingesetzt. Sebastian Hahn und Dr. Michael Scholz aus dem Public Sector der msg stellen potenzielle Methoden und Anwendungsfunktionen für die öffentliche Verwaltung vor.

Das IT- und Beratungsunternehmen msg erhält, gemeinsam mit der Nortal GmbH aus Estland, den Zuschlag für das Innovationsfondprojekt M@dita der AOK NORDWEST. Mit dem neuartigen Webportal verfolgt die Gesundheitskasse das Ziel, die Früh- und Mangelgeburten zu senken und die Stillquote bis zum vierten Monat nach der Geburt zu erhöhen. Gelingen soll dies durch eine bessere Zusammenarbeit und Vernetzung der Schwangeren, der Frauenärzte, Hebammen und Geburtskliniken in Schleswig-Holstein.

Neu wird auch die mit dem Portal verknüpfte App für werdende Mütter sein, durch die jede Schwangere unter anderem eine elektronische Version ihres Mutterpasses auf dem Smartphone überall und jederzeit griffbereit hat. M@DITA wurde gemeinsam von der AOK NORDWEST, der Techniker Krankenkasse, dem Berufsverband der Frauenärzte – Landesverband Schleswig-Holstein, dem Hebammenverband Schleswig-Holstein und der OptiMedis AG initiiert.